Proteger las cuentas online hoy en día es más importante que nunca. Una forma aceptada de hacerlo es mediante el uso de una autenticación de dos factores o 2FA para abreviar.

¿por qué utilizar 2FA?

Básicamente, en el entorno actual, una combinación tradicional de nombre de usuario más contraseña puede ser fácilmente adivinada o robada, dejando una cuenta vulnerable a los piratas informáticos. En este articulo, veremos en forma sencilla, como funciona 2FA, MFA, las técnicas más populares para saltar la seguridad impuesta por 2FA y algunas recomendaciones para evitar ser victimas de este peligroso ataque.

¿cómo funciona la autenticación de dos factores o 2FA?

La autenticación de dos factores (2FA) funciona al requerir una pieza adicional de información, además de la contraseña para verificar la identidad del usuario y conceder acceso a la cuenta.

El segundo dato suele ser un código de único uso o one-time-password (OTPW) que se envía al teléfono o via correo electrónico o también el que genera una aplicación de autenticación. En resumen, el proceso seria de la siguiente manera:

Paso 1: El usuario introduce nombre de usuario y contraseña para acceder a su cuenta.

Paso 2: A continuación, el servicio envía al usuario, un código SMS o un Email o genera un código en una aplicación de autenticación.

Paso 3: El usuario introduce el código para completar el proceso de inicio de sesión.

Otra alternativa 2FA en lugar de recaer en el uso de códigos o tokens enviados por SMS, email o aplicaciones como Google Auth, Authy, RSA etc.., es mediante el uso de una llave de seguridad física, como una unidad USB, que se inserta en el ordenador, luego se pulsa un botón para generar un código y completar el proceso con dicho código.

Una tercera alternativa aunque más compleja y costosa, sería por medio de factores biométricos como una huella dactilar o el reconocimiento facial para verificar la identidad y completar la autenticación.

Cada uno de esos métodos tiene ventajas e inconvenientes, pero todos sirven para el mismo propósito: proporcionar una capa extra de seguridad en un proceso de autenticación.

Antes de avanzar al tema central de este artículo, conviene distinguir entre 2FA y MFA. ¿cuáles son las diferencias? ¿Y cuál es el sistema más seguro? La principal diferencia es que con la autenticación multifactor MFA, un sitio puede requerir más de dos piezas de información para verificar la identidad. Por ejemplo, un sitio puede requerir que se proporcione nombre de usuario y contraseña junto con un código OTPW y adicionalmente la respuesta correcta a una pregunta de seguridad. Al existir más de 2 factores se considera que es más seguro que 2FA. En teoría, cuantos más tipos de autenticación, más seguro es el sitio. Sin embargo, entre más factores, se degrada más la experiencia de usuario.

Teniendo claro como funciona 2FA y MFA, vamos a entrar en materia descubriendo el lado oscuro de esta capa de seguridad y sus posibles puntos de vulnerabilidad, descibiendo algunas técnicas probadas:

Técnicas para evadir la seguridad de 2FA

Técnica 01: Evilginx2, un conocido framework de ataque ofensivo centrado en usar phishing y MITM (man in the middle) para interceptar el tráfico y redirigir a la victima a un sitio falsificado donde el usuario ingresara sus credenciales incluido el 2FA y luego el atacante en tiempo real podrá capturar la sesión generada o cookie que podrá usarse para impersonar en otra máquina al usuario y acceder a la cuenta de la victima. Esto sucede sin necesidad de tener que recibir otro token o código 2FA.

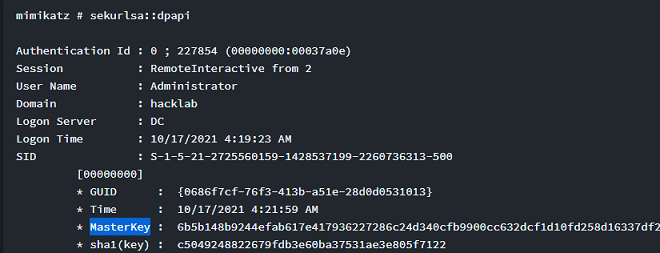

Técnica 02: Pasar la Cookie. Luego de que la víctima realiza exitosamente un login al sitio objetivo, el sitio web almacena la cookie de sesión en el navegador. El atacante intentará capturarla localmente y en tiempo real desencriptarla. Tener en cuenta que esto requiere infectar la máquina con malware para poder tener acceso al navegador del usuario y ahí mismo lanzar el proceso de desencriptado de la Cookie. En conjunto con el malware usado para inyectar el proceso del navegador, se usaría una herramienta adicional como Mimikatz que es capaz de extraer la clave privada con la cuál se encrypta la Cookie ya que dicha clave esta atada al usuario via Microsoft Data Protection (DPAPI).

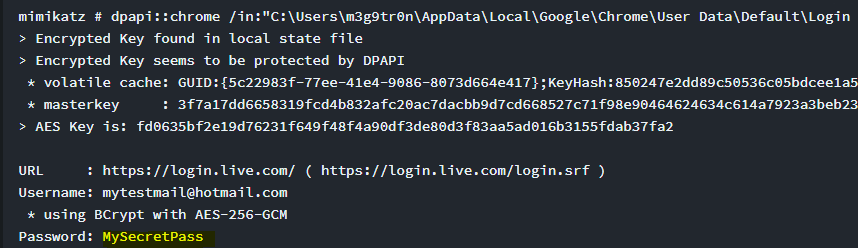

Usando Mimikatz, podemos extraer el MasterKey y luego con este MasterKey, desencriptar cookies de sesión o la contraseña de alguna cuenta por ejemplo veamos a grosso modo como se podría hacer para el navegador Chrome:

Teniendo la MasterKey, el siguiente paso es sencillamente usar el comando:

mimikatz # dpapi::chrome /in:”%localappdata%\Google\Chrome\User Data\Default\Login Data” /unprotect

… para poder descencriptar los datos de Login Data del navegador Chrome:

Técnica 03: SIM Swapping attack. Este ataque se basa en hacerce con una SIM del número de teléfono de la víctima. Un SIM swap attack es cuando un atacante transfiere el número de teléfono de una víctima a su propia tarjeta SIM, que luego es controlada por el atacante. Todos los mensajes telefónicos y SMS se envían entonces al teléfono del atacante en lugar de a la víctima. Esto significa que los tokens de un solo uso también se envían al teléfono del atacante sin que la víctima sea consciente de ello. Ahora, los intercambios de SIM son sorprendentemente fáciles de hacer, y el FBI incluso emite una advertencia sobre un aumento masivo de los ataques de intercambio de SIM.

Técnica 04: Ataque de soft token. Últimamente, los tokens de software han estado en el punto de mira debido a los recientes ataques de día cero detectados en smartphones iOS y Android. Aunque los tokens de software como Google Authenticator o RSA Secure ID Authenticate se consideran generalmente seguros, su naturaleza de “trae tu propio dispositivo o BYOD” significa que las organizaciones todavía tienen que preocuparse por el malware en los propios teléfonos. En este ataque, el teléfono de la víctima se ve comprometido y se utiliza para recuperar el código de un solo uso del sistema MFA. En un ejemplo utilizado por un investigador de seguridad de Next Web, un exploit SMS de día cero en Android permitía replicar el teléfono de la víctima e incluso lanzar aplicaciones sin que lo supiera. El atacante puede acceder al teléfono de la víctima, abrir la aplicación en segundo plano y recuperar el código de un solo uso. Al disponer de este nivel de acceso a la máquina de la víctima, ningún token de software seguro está a salvo de los ataques de Soft Token.

¿cómo protegerse de este tipo de ataques?

No hay seguridad infalible es algo que siempre debemos recordar. Los ataques cada vez son más sofisticados y el arsenal de herramientas y estrategias aumenta a ritmos alarmantes. Sin embargo, es posible hacerle más difícil el camino al hacker y tener en cuenta algunas recomendaciones tanto para usuarios como para empresas:

1-Precaución al dar click en enlaces sospechosos recibidos por Email, SMS, redes sociales que puedan redirigir a un sitio falso donde el atacante robará sus credenciales al instante.

2-El mismo vector del punto 1, no dar click en enlaces sospechosos recibidos por Email, SMS etc ya que esto podría provocar que malware se instale en el dispositivo y se genere un monitoreo que desembocaría en el robo de datos y credenciales de acceso.

3. Como empresa, proveer MFA a los clientes o usuarios, buscando el equilibrio entre la seguridad, experiencia del usuario y costos. Ya vimos que usar 2FA con códigos o tokens es claramente eludible con técnicas probadas. Puede mejorar la seguridad de los puntos finales, implementando soluciones que incorporan como 2FA o MFA tokens basados en hardware ID (HWID) dentro del contexto o protocolo de autenticación. A pesar de que un atacante capture usuario, contraseña, soft token o la misma cookie de sesión, no podrá lograr acceder a la cuenta si en el contexto y el protocolo se ha sumado el identificador de hardware (HWID) único basado en identificadores físicos del dispositivo PREVIAMENTE autorizado para acceder al recurso protegido. Un ejemplo de una solución en el mercado, la encontramos con AzTrust, que integra el hardware de dispositivo dentro del protocolo de autenticación ya sea como un 2FA o como un MFA. Este factor al no estar atado a software, aumenta notablemente la seguridad sin requerir de inversiones en componentes de hardware adicionales como llaves USB ya que el factor reae enteramente en el propio hardware de la máquina. Otro caso interesante para evitar también usar tokens de Software, es através de llaves fisicas tipo USB como Yubikey. El usuario Deberá tenerla siempre disponible para poder logearse en el sistema.

Finalmente, vale mencionar que cada opción presentada debe ser evaluada bajo criterios de usabilidad, seguridad-riesgo y costos de implementación.

Fantastic beat ! I would like to apprentice even as you amend your web site, how can i subscribe

for a blog web site? The account aided me a applicable deal.

I were tiny bit acquainted of this your broadcast provided bright

transparent idea

You actually make it appear really easy along with your presentation however I to find this

topic to be really one thing that I feel I’d never understand.

It kind of feels too complicated and extremely wide for me.

I’m taking a look ahead to your subsequent publish, I will

try to get the hang of it!